Mirai可怕之處,在于只要任何物聯網設備疏于變更帳密,就可能成為黑客囊中物,或成為DDoS攻擊幫兇,或讓采用該裝置的企業,直接遭到入侵導致機密外泄。來源:Cyber Investigative Services

毋庸置疑,說到物聯網(IoT)或萬物聯網(IoE),都是近年來炙手可熱的議題,也成為廠商亟欲搶攻的商機灘頭堡;但人們在享用物聯網IoT高度連結效益,繼而讓工作與生活變得更具智慧便利之余,似乎也承受較以往更大的隱私與安全威脅。

在去年底(2016),一支名為Mirai的僵尸病毒,釀成多起兇猛的分布式阻斷服務攻擊(DDoS),無疑像是震撼教育,使大家幡然醒悟,總算明白當今被喊得震天價響的物聯網,原來如此弱不禁風。

回顧Mirai歷史,最早是在去年8月遭人發現,它意在攻擊諸如網絡路由器、打印機、攝影機或數字監視錄像機(DVR)等植基于Linux固件的物聯網設備,至于具體入侵手法,病毒會先選擇一個隨機IP地址,接著試圖運用一些預設的管理用帳密,看看能否登入裝置;只可惜不少物聯網設備供貨商、用戶都太過輕忽大意,沿用預設帳號與密碼的情況比比皆是,以致Mirai攻擊者如入無人之境,接連攻陷各大網站,包括Twitter、Paypal、Spotify等網站都淪為苦主。

時至2017年,Mirai更優化了它的體質,不再只懂得利用殭尸程序與暴力破解來發掘潛在受害者,而進一步擅用新的Windows木馬程序,幫忙搜尋潛在攻擊對象,期以擴大Mirai殭尸病毒的感染范圍。

這支Windows木馬程序會根據C&C服務器的指示,負責掃瞄被指定的IP地址,假使成功入侵目標裝置,會立即檢視裝置所用的作業平臺為何,如果是Linux,便二話不說直接植入Mirai病毒,如果是Windows,就會將木馬程序復制一份到裝置上,接手搜尋其他Linux目標裝置。

可怕的是,Windows木馬程序比起原先的Linux版本,可掃瞄的端口數量更多、型態更廣,簡直把所有可能感染裝置的途徑,全都納入其中,得以有效擴大Mirai活動范圍。不禁讓人憂心,用戶在歷經2016年底的Mirai震撼教育后,是否亡羊補牢,趕緊改正了采用預設帳密的壞習慣?如果不能,縱使2016年僥幸未淪為受害者,如今仍可能在搭配Windows木馬程序的強大攻勢下難逃劫數。

民眾也許有所不知,有一個堪稱是智能物聯網IoT裝置超大型目錄的搜索引擎-Shodan,只要全球的任何用戶未對裝置更改默認密碼,就會被Shodan網站納入統計,迄至目前,臺灣符合Default Password的物聯網裝置,恒常維持在逼近1萬臺的高水平,名列世界第一位,占全球總數的10余百分點,更始終比美國高出約3,000臺。

看到這份數據,理應讓不少安全專家冷汗直流,直呼人民對于物聯網安全的認知程度,竟然如此之薄弱,這般“低級失誤”,恐讓我們蒙受極高安全風險。

值得一提的,一個聲稱已匯集數萬支網絡攝影機畫面的網站-Insecam,里頭也有超過340個來自臺灣的監視器畫面;其中最讓安全專家津津樂道的,是某家藝品店,黑客已成功換置該店的系統,而且還在監視器畫面上貼上一行紅色,表明店家的網絡攝影機已經被入侵,但幾個月過去了,這行紅字始終呈現于畫面上,意謂店家對于自己的攝影機遭到入侵一事,依舊渾然不覺,更不論采取任何應對措施,物聯網安全問題之嚴重,借助此例即可充分表露無遺。

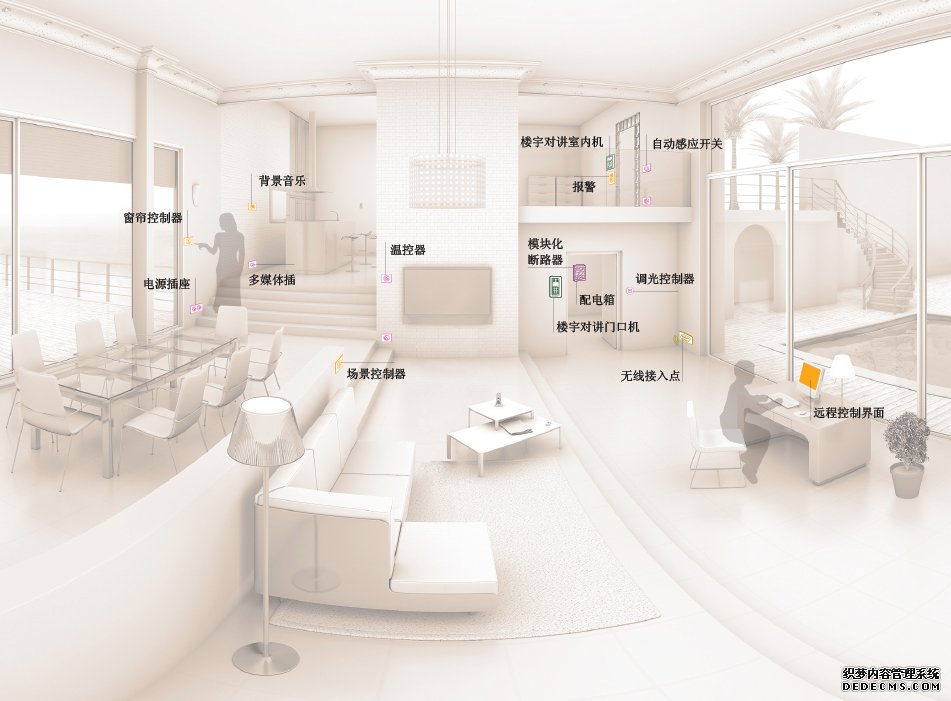

有人說,展望未來,人們現在所倚靠的一切開關按鍵都會消失,不再需要借助遙控器來轉臺,也不必透過開關來關閉照明設備,這些裝置都將依預先設計的情境模板來自動運作,譬如說,當家庭的所有成員都確定外出之際,假使廚房的瓦斯仍在繼續運作,便會立即由系統自動關閉瓦斯。

試想如果有一天,智能借助系統遭到黑客入侵,從而攪亂了情境控制功能,本該自動關閉的瓦斯卻未關閉,甚至原已關閉妥當的瓦斯又被黑客從遠程喚醒,那么信息安全不只帶來數字威脅,更危及實體安全,確實后患無窮。

那么終究該怎么做,才能遏止物聯網安全危機?去年底由美國國土安全部所發表的《物聯網安全策略準則》(Strategic Principles for Securing the Internet of Things),無疑相當值得政府與產業界參考,該準則的制定初衷,在于喚起物聯網生態體系中所有成員的安全意識,不論位居產品設計、生產制造或使用等不同角色,都有義務維護物聯網安全。

物聯網生態系成員 皆須肩負安全責任

深究美國之所以將物聯網IoT提升至國土安全等級,實為一般大眾對于連網裝置的倚重程度急遽增高所致,例如油、水、電等民生關鍵基礎設施的運作,乃至于自動駕駛車應用,都與物聯網息息相關,若不對此善加保護,任由相關設備商罔顧安全設計,繼續缺乏安全更新與漏洞管理機制,也放任使用者便宜行事采用預設帳密,因而向黑客敞開大門,勢必會造成不可逆料的巨大危害,因此必須訴諸法令規范,從根本上盡量解除物聯網安全威脅。

專家指出,論及物聯網安全防護,牽涉范圍頗廣,包括裝置的實體安全、網絡通訊、軟件設計、固件設計等不同構面,皆需要面面俱到,此一特性,也導致物聯網安全防護的難度,明顯高于傳統計算機安全;姑且不論制造商或使用者對于物聯網風險的認知是否足夠,也不管一味講求使用便利性的消費者,是否有足夠耐心來接受必要的安全檢查程序,光是從物聯網、計算機兩類裝置在于運算能力上的落差,也能顯而易見知道物聯網IoT設備難以支持太高階的加密技術,能夠用來擋住惡意份子入侵的武器,自然相對疲弱。

但無論如何,物聯網的組成,可大致區分為終端裝置(End-device)、通訊媒介(Network Media)及后端系統(Backend System)等幾個關鍵環節,其間經由網絡來交換彼此信息,因此如何把散布于不同環節的漏洞關連起來,肯定是物聯網安全防護的一大關鍵。

總括而論,借助上述重要環節所衍生的安全議題,至少分為六大項,其中屬于應用層者有三項,依序是物聯網裝置本身的隱私數據保護、物聯網裝置身份認證及訪問權限控管,以及物聯網裝置本身的軟件漏洞更新與保護機制。

此外在網絡層部份,有兩項值得留意的安全議題,包含了物聯網裝置數據傳輸過程的加密及保護,乃至于物聯網裝置之間更趨復雜的網絡安全管控。至于位在IoT應用架構最底端的感知層方面,則需要防范感知設備攻擊,至少需要確認工業控制系統(ICS)或SCADA所接收到的信息,確實100%與原始數據相吻合。

專家建議,有鑒于物聯網裝置為數眾多,且偏布在不同環境,若要倚靠人工逐一管理,肯定力有未逮、緩不濟急,故企業不妨援引人工智能(AI)或機器學習(Machine Learning;ML)等技術分析安全威脅情資,自動產生對應防護決策。

(審核編輯: 林靜)

分享