隨著移動網絡的迅速發展,無線通信技術和計算機技術不斷融合,移動設備朝著智能化的方向發展,其所支持的功能越來越多,使得人們可以享受各類豐富多彩的服務。然而,網絡的開放性以及無線傳輸的特性,使得終端設備暴露在開放式的全IP化的網絡中,各種敏感信息的防護面臨著來自各種惡意攻擊的挑戰,安全問題已成為整個移動網絡的核心問題之一。

本文在研究3G和4G移動通信系統的安全目標、安全原則及相應的威脅基礎上,對現有各種安全防護方案進行討論和分析,提出一種基于終端可信的、面向安全服務的統一安全防護體系,并給出其在移動網絡中的具體應用。

1 移動通信系統的安全架構和面臨的安全威脅

1.1 3GPP的安全機制

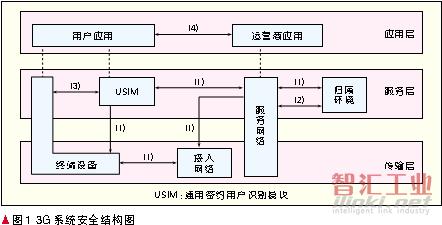

WCDMA、CDMA2000、TD-SCDMA是第三代移動通信的三大主流技術。3GPP制訂的3G安全功能分為5個安全特征組[1],分別屬于3個不同的層面,如圖1所示。它們分別是:

(1)網絡接入安全

該安全特征集提供用戶安全接入3G業務,特別能抗擊在無線接入鏈路上的攻擊。

(2)網絡域安全

該安全特征集使在服務提供者域中的節點能夠安全地交換信令數據,抗擊在有線網絡的攻擊。

(3)用戶域安全

該安全特征集確保移動平臺接入安全。

(4)應用域安全

該安全特征集使在用戶域和在提供者域中的應用能夠安全地交換信息。

(5)安全的可視性和可配置性

該安全特征集使用戶能知道一個安全特征集是否在運行,而且業務的應用和設置是否應依賴于該安全特征。

3GPP提出的3G安全結構中重點描述了網絡接入安全機制,包括雙向鑒權、通用移動通信系統陸地無線接入網(UTRAN)加密和信令數據的完整性保護在內的安全機制。網絡接入機制包括3種:使用臨時身份識別(TMSI)、使用永久身份識別(IMSI)、認證和密鑰協商(AKA),其中認證與密鑰協商機制(AKA)是3G網絡安全機制的核心,也是3G網絡安全機制的研究熱點。AKA機制用于完成移動臺和網絡的相互認證,并建立新的加密密鑰和完整性密鑰。3G網絡的安全機制還包括數據加密和數據完整性。數據加密機制采用F8算法對用戶終端(ME)與無線網絡控制器(RNC)之間的信息加密。數據完整性機制采用F9算法對信令消息的完整性、時效性進行認證。

總的來說,3G系統使用了雙向身份認證,增加了密鑰長度,使用了高強度的加密算法和完整性算法,增加了信令完整性保護機制,并提出了保護核心網絡通信節點的機制[2]。但是面對新的業務、全開放式的IP網絡和不斷升級的攻擊技術,移動網絡仍面臨較大的安全威脅。

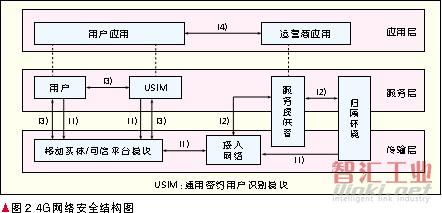

1.2 4G網絡的安全機制

根據3G網絡所暴露出的安全問題和4G網絡所面臨的主要威脅,可以將4G網絡的安全要求簡要概括為4個方面[3]。

(1)網絡接入安全

保護用戶安全接入到4G網絡,防止無線鏈路的攻擊。

(2)網絡域安全

保護運營網絡安全交互數據,防止來自有線網絡和網絡實體的攻擊。

(3)用戶域安全

為訪問移動實體/通用簽約用戶識別模塊(USIM)提供安全保護,以及構建移動實體/USIM的安全環境。

(4)應用安全

為用戶和運營應用提供安全保障,保障它們之間安全交換消息。

根據以上安全需求,4G網絡的安全結構分為4個功能特征組,即網絡接入安全、網絡域安全、用戶域安全和應用安全。各功能特征組的基本內容類似于3G網的功能特征組。4G網絡安全體系結構如圖2所示。

與3G網絡最大的不同是,4G對ME/USIM側的安全要求增加了“保證移動平臺的軟件、硬件和操作系統的完整性”,為移動實體構建可信計算環境。只有移動終端的平臺安全了,才有可能保證用戶信息的安全。但研究表明,要想保證移動終端平臺的安全,只靠移動終端本身是做不到的,還必須依賴移動網絡中的安全服務器的安全管理和服務。

1.3 移動通信網絡面臨的安全威脅

3G移動通信網絡正向全IP網絡方向發展,移動通信網絡已經和互聯網一樣,面臨著威脅越來越多的威脅。病毒、木馬、垃圾郵件和短信、竊聽等安全事件,不斷威脅著整個3G網絡以及未來的4G網絡的安全。

由于3G與傳統移動通信的顯著區別在于它是以網絡應用服務為核心的,移動終端是用戶的體驗平臺,也是互聯網的一個終端。一方面,其自身的安全隱患會對整個3G網絡帶來極大的影響。3G手機對互聯網的高速訪問導致其經空中接口傳輸的敏感數據量大大增加。而且,手機病毒及有害信息也會通過手機終端向其他終端或節點傳播。另一方面,互聯網的開放性對移動終端的安全構成了重大威脅。移動用戶對互聯網資源的任意訪問,導致手機中毒或被攻擊的可能性大大增加。網絡開放性帶來的安全性問題必然會在3G網絡中凸顯。此外,3G系統采用的大量協議,也依然存在著一定的安全隱患[4]。

2 移動通信網絡安全防護研究

面對3G移動通信網絡以及未來的4G移動通信網絡所面臨的各種威脅,國內外的學者進行了大量的移動通信網絡安全防護方面的研究。這些研究大致可以分為兩個方面,一是對安全體系和機制的改進,重點保護空中接口的安全,防止空中竊聽。這較多的集中于對3G安全機制中的核心協議——AKA的安全性分析和改進方案。另一個方面是,把安全防護的目標和手段鎖定在終端,認為終端是安全問題發生的源頭。通過在終端上引入安全的技術和手段,保護終端免受病毒侵害,以保護用戶信息安全,進而保護整個網絡的安全。而這又可分為兩個主要研究熱點,一是對終端進行病毒防殺,二是基于可信計算的安全終端理念。

2.1 基于體系安全的防護技術

文獻[5]中,英國安格利亞魯斯金大學提出了一種應用于3G網絡的新型的對稱/非對稱認證協議的混合方法。文獻[5]針對當前3G移動系統認證方案中存在的不足,如移動終端身份泄露和更新臨時身份的高開銷,提出了安全的認證機制。該方案將認證實體與網絡之間初始認證時的信息交互從5次降為4次。隨后的認證過程僅僅包含兩次信息交互。該方案還可以用來對抗網絡攻擊,如重放攻擊和猜測攻擊等,并且滿足3G通信系統的安全要求。

文獻[6]中,美國伊利諾伊大學香檳分校提出了一種輕量級的、基于組件的、可重構的安全機制。該安全機制將Tiny SESAME結構應用于移動網絡,增強了認證和基于IP應用的多媒體安全服務,從而增強了移動設備的安全功能。

文獻[7]中,美國佛羅里達大學針對3GPP中AKA協議易受到偽基站攻擊的問題,提出了增強型的AKA協議。偽基站攻擊這一漏洞將會使得攻擊者可以將用戶的信令從一個網絡重定向到另一個,還使得攻擊者可以使用認證向量來假冒其他網絡。他們提出的AP-AKA協議,有效地對抗了以上攻擊。

文獻[8]提出了一種基于虛擬專用網IP安全協議(IPSec VPN)的3G網絡安全多媒體業務的解決方案。這種基于IPSec的端到端VPN方案,提供了端到端的實時的安全的多媒體信息傳輸,并保證了服務的質量。

文獻[9]分析了現有3G移動通信網絡中AKA協議安全性的不足,如已經出現的認證向量攻擊。文獻[9]針對即將應用的4G通信系統,將已經被證實安全有效的安全套接層/傳輸層安全(SSL/TLS)協議引入到AKA機制中,提出了基于SSL/TLS協議的改進型AKA協議。

文獻[10]研究了4G系統所受的安全威脅,用X.805標準對4G系統中的Y-Comm體系進行了分析。作為4G網絡安全架構研發的組織之一,Y-Comm提出了集成安全模塊和一個針對性的安全模型,較好的保護了數據、服務器和用戶的安全。

文獻[11]分析了3GPP系統架構演進(SAE)8號標準采用的AKA協議,指出了它已解決和未解決的安全問題,強調了其中存在的幾個安全缺陷,如用戶身份曝光、截取認證向量、共享K密鑰泄露的潛在風險等,提出了一種新的3GPP SAE的認證和密鑰協商協議。新協議中,采用公鑰密碼體制對網絡域中的用戶身份信息和認證向量進行了加密,用隨機數產生本地認證的公共密鑰。

文獻[12]中,北京郵電大學對3GPP中AKA協議進行了安全性研究,分析了其容易遭受的4種攻擊,提出在位置更新與位置不變兩種情況下的基于公鑰密碼學的認證與密鑰協商協議,采用形式化的分析方式證明了所提出算法的安全性,并將該協議與已有協議在安全性方面進行了比較,性能有一定的提升。

文獻[13]中,同濟大學提出了在移動網絡環境下建立IPSec VPN連接的終端系統的實現方案,該系統利用NDIS中間驅動程序實現防火墻穿越,以保證IPSec數據包的正常傳輸。同時利用安全智能卡存儲X.509證書,用于身份驗證,防止非法用戶的入侵。

2.2 基于終端安全的防護技術

終端是創建和存放數據的源頭,大多數的攻擊事件都是由終端發起。如果移動系統中的每一個終端都是經過認證和授權的,并且其操作符合安全策略的規定,那么就可以保證整個網絡系統的安全[14]。因此終端安全的思想正在逐漸被人們所重視,對其研究也備受關注。而這又分為兩個主流的安全防護技術:一是從終端的防病毒和病毒查殺角度的安全防護,另一個是基于終端可信的安全防護。

文獻[3]提出了一種用于4G移動終端的可信計算安全結構。該結構基于可信移動平臺(TMP)和公鑰基礎設施(PKI),為用戶在4G系統中接入敏感服務和敏感數據提供了一個魯棒性的平臺,并提出了混合型AKA認證方案。

文獻[15]提出在終端安裝反病毒軟件,在網絡側添加旁路式檢測和過濾器進行病毒查殺,以應對智能終端的病毒威脅。

文獻[16]提出了從網絡接入控制到應用服務控制的多層安全控制手段,在終端構造安全應用程序,在網絡側構造安全的網絡訪問控制和應用服務訪問控制的策略,結合安全服務器,保障移動通信網絡的安全。

文獻[14]和文獻[17],都倡導基于可信計算的終端安全體系結構,實現可信終端與可信網絡的一致性,以實現系統的安全防護。文獻[14]總結了可信計算的各種體系結構以及在終端安全防護上的進展,指出了下一步努力方向。該文獻沒有涉及系統效率等實際因素,也沒有涉及如何構建全網統一安全防護問題。

綜上所述,上述兩種技術方向是移動網絡信息安全不可或缺的兩個方面。前者著力保護空中接口的安全,后者旨在保護終端免受病毒入侵。在這兩個方面中,前者發展相對完善;后者是這兩年隨著移動網絡病毒的出現才受到重視。因此,本文重點討論后者。

3 基于服務的移動網絡安全體系

如前所述,在如何保護移動終端免受病毒入侵方面,主要有兩種解決思路。其一是對終端進行掃描殺毒,另一種是為終端建立可信計算環境。無論是哪一種思路,都離不開安全服務體系。前者需要在移動網絡中建立病毒庫更新與殺毒服務中心,定期或在線為移動終端提供殺毒服務;后者需要為終端可信環境的建立和維護提供信任檢查。不同于計算機用戶,由于手機用戶的非技術性,如果沒有安全服務,很難保證移動網絡的安全。

在保證手機終端與接入網絡之間的身份認證、數據完整性和機密性的前提下,手機終端的安全威脅主要來自Internet網絡,這和互聯網上的計算機用戶受到的安全威脅一樣。人們希望可信終端能夠防御來自網絡的攻擊。如果終端是可信的,終端的表現就要符合預期要求,那么終端上就不能存在未授權軟件。也就是說,凡是在終端上安裝和可以執行的軟件一定要得到安全服務器的授權許可。只有這樣,網上的病毒才不可能被植入到移動終端中。

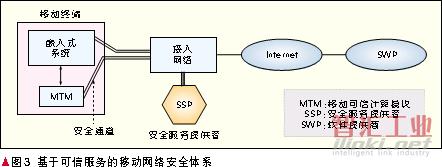

3.1 基于可信服務的安全體系結構

本文對現有的移動網絡架構進行了改進。首先,移動終端中必須添加移動可信計算模塊(MTM)[18]。該模塊是獨立的、安全的模塊,具有計算能力,能夠與安全服務提供者(SSP)進行安全通信。它可以計算出移動終端中的所有軟件的完整性,并報告給SSP;同時,它還能夠對移動終端中需要安裝和執行的軟件檢查其合法性,看其是否得到SSP的授權。如果沒有授權,將禁止安裝和執行。其次,移動網絡中還需要添加SSP這個角色。它的主要工作是為移動終端提供軟件合法性證明。在互聯網中,軟件提供商(SWP)向移動用戶提供的軟件必須持有SSP的合法證明,也就是必須有SSP簽發的數字證書,才能在移動用戶的手機中被安裝和運行使用。圖3給出了基于可信服務的移動網絡安全體系結構圖。

在圖3中,SSP服務器與AN服務器直接連接,這樣對原有系統結構改動很小。通過接入認證后的移動終端被允許接入網絡后,SSP對該移動終端進行完整性檢查。如果終端軟件完整性受到破壞,則表明終端可能已經染毒,此時就可以不允許其進一步接入網絡,以免將病毒擴散到其他網絡終端;如果終端軟件完整性未受破壞,則可通過SSP對使用中的移動終端的安裝軟件和運行軟件過程進行安全監督,從而為移動終端提供動態安全服務。

3.2 移動終端可信計算環境

基于安全服務的防護體系能否有效運行的關鍵在于移動終端的可信計算環境的設計。本文將移動終端的狀態分為啟動時和啟動后兩個狀態分別進行討論。啟動時建立的可信環境稱為靜態可信環境,啟動后的可信計算環境稱為動態可信環境。

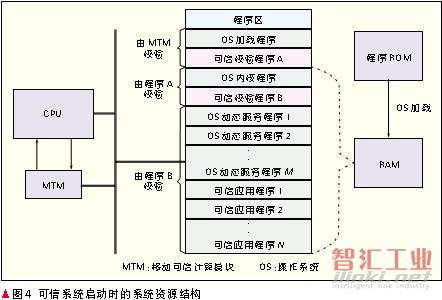

關于靜態可信的建立方法在很多文獻中已有描述,這里再簡要介紹一下。移動終端上電后,從可信模塊中固化的可信代碼啟動,硬件的特性保證了這段代碼不可能被更改。可信代碼首先校驗系統裝載代碼是否完整,若完整就將控制權交給系統裝載代碼;接著,系統裝載代碼校驗操作系統內核是否完整,若完整就裝載操作系統內核;然后,操作系統內核接著對操作系統中的其他部分進行校驗;操作系統校驗完畢后就被啟用;最后再對上層的各個應用程序進行完整性校驗,直到所有程序被校驗完畢,用戶才能使用終端。如果某一個環節沒有通過校驗,那么就需要恢復之前的配置或重裝系統。信任鏈通過這樣的完整性校驗從可信代碼傳遞到操作系統,最后再傳遞給應用軟件,就構成了整個系統的靜態可信環境。圖4為系統啟動時的資源結構。可信校驗程序附著在程序末尾,負責校驗下一段程序的完整性。

從圖4可見,為保證系統安全,在靜態可信鏈建立以后,OS內核程序和可信校驗程序B不能被破壞,這兩部分程序需要靠MTM來保護。因為,在系統啟動之后,內核程序需要被運行,而可信檢驗程序B需要被用來動態檢驗新啟動的應用程序,或者為SSP生成終端的完整性信息。

在系統運行之后,對系統的保護可依賴動態可信機制實現。由于在系統運行之后,隨著用戶開啟的應用的不同,系統的完整性是動態變化的。比如,用戶打開瀏覽器后,瀏覽器軟件被運行,這時,系統中增加了與運行瀏覽器相關的程序,顯然系統完整性發生了變化。如果不能及時正確地更新系統的完整性信息,則可能被惡意軟件鉆了空子。但要計算動態完整性,必然要耗費系統的計算資源。因此,如何對運行中的系統進行安全保護,是可信計算的難點問題。可信計算要實現以下幾個目標:

(1)能夠定期對指定程序或區域資源計算其完整性,并匯報給SSP。

(2)能夠檢查即將安裝的程序的合法性,如不合法則不能被安裝。

(3)能夠檢查即將運行的程序的合法性,如不合法則不能被運行。

(4)上述安全機制本身必須是安全的。

(5)上述安全機制應不明顯影響系統運行效率。

在上述目標中,目標1是要檢查運行中的系統軟件或軟件資源是否被修改,一旦被修改即能被發現。計算一段代碼的完整性通常采用計算其摘要值并與已有摘要值(由SSP提供)相比的方法,也可以采用隨機抽取代碼位再取其摘要的方法。當代碼較長時,后一種方法具有優勢。

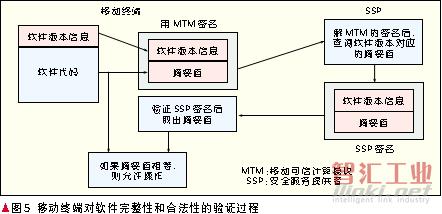

當移動終端需要安裝或運行一個程序時候,不僅需要檢查其完整性,還需要驗證其合法性。目標2和目標3中程序合法性是通過檢查程序是否有SSP授權來驗證。該驗證過程同樣由SSP提供。SSP通過與軟件提供商SWP簽訂合約,并將合法軟件的版本及其摘要信息保存在SSP服務器中供移動終端查詢。該過程可以用圖5所示的流程來描述。

對于目標4,關鍵是要保護好圖4中的可信校驗程序B不受破壞,這通常需要專門的硬件。一種有效的保護方法是通過硬件電路實現對可信校驗程序B所在的地址空間不能被寫入,除非得到MTM的授權許可。這種硬件保護電路可以一并設計在MTM中。

3.3 安全服務器

根據以上闡述,不難理解,安全服務器的兩個主要安全服務功能為:

(1)檢查移動終端的軟件完整性,如不完整,則不允許其接入網絡。如移動終端軟件完整性受到破壞,表明終端可能已經遭受病毒入侵。如允許其接入網絡,則可能會傳染其他終端和網絡設備。

(2)為移動終端提供軟件合法性查詢服務。當移動終端需要安裝或者運行軟件時,首先需要查詢該軟件是否合法。終端先在本地MTM中查詢,如無結果,則將查詢申請遞交給安全服務器,安全服務器驗明終端的身份后將查詢結果返回給該終端。

安全服務器的輔助功能還包括:與軟件提供商的安全交互,以實現軟件安全性審核及合法性信息生成功能;與移動網絡運營商的AAA服務器安全交互,以實現身份認證及計費功能;與運營網絡的接入網服務器交互功能,以實現基于移動終端完整性的接入控制功能等等。

4 未來的研究方向

隨著網絡構架和傳輸協議的日益成熟,未來移動通信安全的研究重點將轉移到移動終端上。而由于目前移動終端上的嵌入式平臺和嵌入式操作系統的設計初衷都不是專門為移動通信環境服務,因此這方面的安全問題尤為突出。嵌入式系統中程序空間和數據空間一體化的結構,為實現對關鍵程序的保護增加了難度。因此,有利于保護關鍵程序安全的嵌入式系統架構是需要進一步研究的問題之一。

類似于TrustZone[19]的域隔離技術,對內存空間的關鍵位置讀寫保護是一個很好的思路。操作系統和應用軟件裝載到內存后,可以通過對CPU訪問的內存地址進行監控,控制對關鍵位置的讀寫操作。如果能從硬件上來控制讀寫操作,那么幾乎不會影響到系統的運行效率。這種域隔離方案是解決系統實時防護的有效方法,但需要嵌入式操作系統的配合,并提供完整的內存管理的地址信息。因此,針對安全防護的需要,改進系統的結構也是必須研究的內容。

軟件平臺安全的關鍵在于操作系統,訪問控制是有效的手段,但缺乏足夠的理論支撐和安全性測量方法,這也是可信計算技術面臨的問題之一。因此在操作系統的安全性研究上,通常側重在理論指導下構建安全模型,從而增強系統的安全性。

系統軟件與應用軟件的完整性測量對構建安全體系至關重要。但完整性測量計算量很大,如何設計計算量小且有效的完整性測量算法有實際應用價值。如對軟件代碼隨機抽取比特信息再做摘要,運算量會大幅度下降,但如何抽取和與驗證端同步則是需要進一步研究的問題。

5 結束語

預計在不遠的將來,手機終端將成為真正意義上的互聯網終端。用戶使用手機能實現個人電腦幾乎所有的功能,如電子商務、收發郵件、手機錢包等。如果手機的安全問題得不到有效解決,將成為嚴重制約這些應用發展的瓶頸。

移動網絡安全問題需要從整個網絡出發整體考慮,將傳統的由用戶自行處理的終端殺毒方法轉移到由網絡運營商,為移動用戶提供安全服務。由于運營商在技術、設施、管理等方面具有優勢,能夠為移動網絡安全提供有力保障。

可以預見,隨著移動網絡安全事件的不斷出現,能否為用戶提供優質的安全服務,將成為移動網絡運營商商業競爭能否取勝的關鍵。基于安全服務的整體安全解決方案,將成為未來網絡信息安全的主流發展方向。

6 參考文獻

[1] LEI Min, BI Hai, FENG Zhengjin. Security Architecture and Mechanism of Third Generation Mobile Communication [C]//Proceedings of the 2002 IEEE Region 10 Conference on Conference on Computers, Communications, Control and Power Engineering (TENCON’02): Vol 2,Oct 28-31,2002, Beijing, China. Piscataway, NJ, USA: IEEE, 2002:813-816.

[2] YANG Hao, RICCIATO F, LU Songwu, et al. Securing a Wireless World [J]。 Proceedings of the IEEE, 2006,94(2): 442-454.

[3] ZHENG Yu, HE Dake, YU Weichi, et al. Trusted Computing-Based Security Architecture for 4G Mobile Networks [C]//Proceedings of the 6th International Conference on Parallel and Distributed Computing, Applications and Technologies(PDCAT’05), Dec 5-8,2005, Dalian, China. Los Alamitos, CA,USA: IEEE Computer Society, 2005:251-255.

[4] 戴沁蕓, 王允非。 網絡安全迎來3G時代 [J]。 信息安全與通信保密, 2010(5):34-39.

[5] AL-FAYOUMI M, NASHWAN S, YOUSEF S, et al. A New Hybrid Approach of Symmetric/Asymmetric Authentication Protocol for Future Mobile Networks [J]。 Proceedings of the 3rd IEEE International Conference on Wireless and Mobile Computing, Networking and Communications (WIMOB’07), Oct 8-10, 2007, White Plains, NY, USA. Piscataway, NJ, USA: IEEE, 2007:29.

[6] AL-MUHTADI J, MICKUNAS D, ROY CAMPBELL R. A Lightweight Reconfigurable Security Mechanism for 3G/4G Mobile Devices [J]。 IEEE Wireless Communications, 2002,9(2):60-65.

[7] ZHANG Muxiang, FANG Yuguang. Security Analysis and Enhancements of 3GPP Authentication and Key Agreement Protocol [J]。 IEEE Transactions on Wireless Communications, 2005,4(2):734-743.

[8] DIAB W B, PRISM S. VPN Solution for Securing Voice over Third Generation Networks [C]//Proceedings of the 2nd International Conference on Internet Multimedia Services Architecture and Applications (IMSAA‘08), Dec 10-12,2008, Bangalore, India. Piscataway, NJ, USA: IEEE, 2008:6p.

[9] KAMBOURAKIS G, ROUSKAS A, GRITZALIS S. Using SSL/TLS in Authentication and Key Agreement [C]//Proceedings of the 4th International Workshop on Mobile and Wireless Communications Network (MWCN’02), Sep 9-11,2002, Stockholm, Sweden. Piscataway, NJ, USA: IEEE, 2002: 152-156.

[10] AIASH M, MAPP G, LASEBAE A, et al. Providing Security in 4G Systems: Unveiling the Challenges [C]//Proceedings of the 6th Advanced International Conference on Telecommunications (AICT‘10), May 9-15, 2010, Barcelona, Spain. Los Alamitos, CA, USA: IEEE Computer Society, 2010: 439-445.

[11] DENG Yaping, FU Hong, XIE Xianzhong, et al. A novel 3GPP SAE Authentication and Key Agreement Protocol [C]//Proceedings of the 2009 IEEE International Conference on Network Infrastructure and Digital Content(IC-NIDC’09), Nov 6-8,2009, Beijing, China. Piscataway, NJ, USA: IEEE 2009:557-561.

[12] 陸峰, 鄭康鋒, 鈕心忻, 等。 3GPP認證與密鑰協商協議安全性分析 [J]。 軟件學報, 2010,21(7): 1768-1782.

[13] 汪欣榮。 基于IPSec VPN的手機安全系統研究 [J]。 計算機安全, 2009(1):52-54.

[14] 劉威鵬, 胡俊, 方艷湘, 等。 基于可信計算的終端安全體系結構研究與進展 [J]。 計算機科學, 2007, 34(10): 257-269.

[15] 呂海軍, 陳前斌, 吳小平。 智能手機病毒的發展及其對策研究 [J]。 信息安全與通信保密, 2008, 30(1):80-82.

[16] 黃丹, 桑梓勤。 移動通信網絡病毒防治方案淺析 [J]。 光通信研究, 2008(2):39-43.

[17] 吳振強, 馬建峰。 基于TPM的移動互聯網絡可信體系架構研究 [J]。 網絡安全技術與應用, 2007(11):18-20.

[18] NTT, DoCoMo, IBM, et al. Trusted Mobile Platform Hardware Architecture Description [EB/OL]。 [2004-10-27]。 http://www.trusted-mobile.org/TMP_HWAD_revl_00.pdf.

[19] HALFHIL T R. ARM DonsArmor - TrustZone Security Extensions Strengthen ARMv6 Architecture [R]。 Microprocessor Report, 2003.

(審核編輯: 智匯小新)

分享