叢磊 白山技術(shù)中心安全產(chǎn)品負責人

2016年加入白山,主要負責云安全產(chǎn)品的研發(fā)管理和安全體系構(gòu)建等。

2006年至2015年就職于新浪,原SAE(Sina App Engine)創(chuàng)始人,曾任總負責人兼首席架構(gòu)師,2010年起,帶領(lǐng)新浪云計算團隊從事云相關(guān)領(lǐng)域的技術(shù)研發(fā)工作。

現(xiàn)任工信部可信云服務(wù)認證評委。

數(shù)字安全是企業(yè)高質(zhì)量發(fā)展的關(guān)鍵。根據(jù)Gartner 2018年安全報告,數(shù)據(jù)安全、應(yīng)用(業(yè)務(wù))安全、網(wǎng)絡(luò)安全是CIO/CSO最關(guān)注的安全子項Top3,數(shù)字資產(chǎn)保護已成為CIO/CSO對安全的最大需求。

數(shù)據(jù)資產(chǎn)蘊含著巨大價值,而在商業(yè)對手、黑產(chǎn)/暗網(wǎng)、數(shù)據(jù)公司等通過非法爬取、黑客竊取等手段獲取數(shù)據(jù)時,內(nèi)部的主動泄露、被動泄露等方式也使數(shù)據(jù)資產(chǎn)安全受到威脅。

而目前針對數(shù)字資產(chǎn)的保護,安全手段仍有一定局限:

傳統(tǒng)安全技術(shù)無視“爬蟲”,但爬蟲其實是造成數(shù)據(jù)資產(chǎn)泄露的主要途徑;

大多企業(yè)應(yīng)用點防御,缺少對數(shù)字資產(chǎn)的梳理,和基于流量/數(shù)據(jù)的縱深防御;

依賴規(guī)則,維護成本高,且覆蓋不全,只能解決已知威脅;

安全產(chǎn)品使用不當,反而帶來安全威脅。

針對以上問題,著名研究機構(gòu)Forrester的首席分析師約翰·金德維格在2010年提出ZERO TRUST(零信任安全),期望能全面解決在企業(yè)安全中“人-物-數(shù)據(jù)”之間的問題。

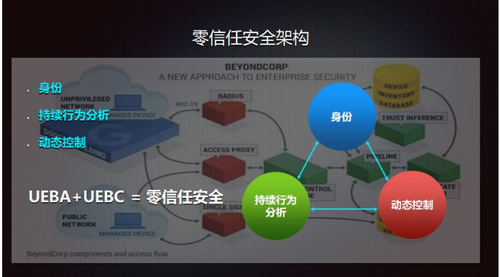

“零信任”的本質(zhì)

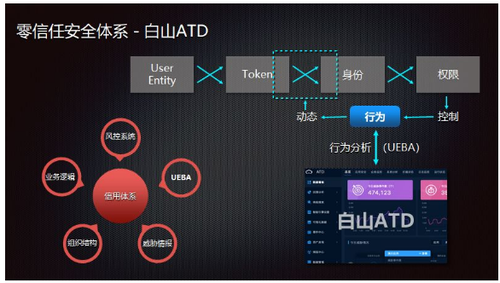

在我看來,認清身份,并對身份進行持續(xù)行為分析,再根據(jù)結(jié)果,實現(xiàn)對身份的動態(tài)控制。三者之間形成的閉循環(huán),就是零信任架構(gòu)。

零信任安全架構(gòu)

身份

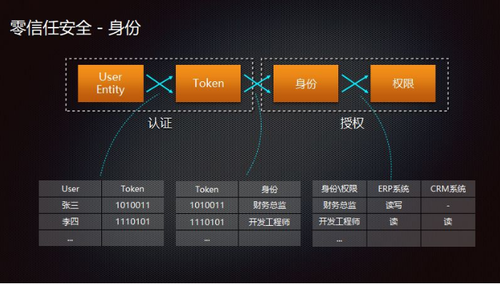

身份,在現(xiàn)實生活中,我們有對應(yīng)的獨立肉體身份;而在數(shù)字化系統(tǒng)中,我們則對應(yīng)一個個Token,即代表身份信息的字符串。Token具有唯一性、隨機性、溯源性、持續(xù)性。

身份的三層映射關(guān)系

上圖闡釋了身份的三層映射關(guān)系:每個人,即User Entity,都會映射到不同的Token;Token在IT系統(tǒng)中,又會映射不同的身份;不同身份具有不同的權(quán)限。

三層映射關(guān)系結(jié)合起來,就是零信任中的“身份”。即“身份”不僅包含了你個人的實體,也包含了你的身份證,以及不同作用域下的身份角色(比如你在家里是父親,在公司是工程師)。

常見的Token有兩種:

源IP

在大部分情況下,我們認為一個IP代表一個Token。但這可能存在一定問題:

1)代理池IP,net,可能一個IP背后不僅一個Token。也許在IPv6普及之后,這個問題會被徹底解決;

2)IP存在偽造的可能,這種情況下,需要一些額外的技巧防止IP偽造。

ID

很多企業(yè)有自己的ID,可以是SSO賬號,也可以是業(yè)務(wù)系統(tǒng)中的UID或設(shè)備指紋。

持續(xù)行為分析

有了身份,在相應(yīng)權(quán)限下,用戶會產(chǎn)生不同行為。而零信任安全非常重要一點的就是對用戶行為進行持續(xù)分析。

首先,我們需要定義什么是“行為”?

白山ATD系統(tǒng)以用戶訪問行為為視角,基于六元組模型,定義“行為”概念,即:時間、地點、人/ID、作用域、動作和結(jié)果。

其次,我們需要理解什么是“持續(xù)”?

即用戶登錄系統(tǒng)到登出系統(tǒng):從用戶訪問某一邊緣到另一邊緣的整個過程;我們應(yīng)該從縱向(用戶生命周期)、橫向(用戶活動范圍)兩個維度進行分析。

我們總結(jié)常見的“行為分析”,目前大概可以分為兩類,白山ATD系統(tǒng)針對不同情況采取了不同分析模型:

針對特定場景的行為分析;

針對特定場景,我們可以采用可編程對抗,把特定場景的規(guī)則植入到系統(tǒng)中;也可以利用有監(jiān)督學習模型,利用企業(yè)已經(jīng)標注好的黑白樣本,針對場景訓練模型。

針對通用場景的行為分析;

針對通用場景,一般可以利用無監(jiān)督學習,進行單體分析和個群分析。

單體分析:即和過去的自己對比。比如我們學習某一工程師過去的登錄行為,生成行為規(guī)律,如果某一天的行為不符合規(guī)律,系統(tǒng)會質(zhì)疑其身份,判斷是否存在問題。

個群分析:即和大家比。其關(guān)鍵點在于如何屏蔽海量數(shù)據(jù)的噪聲,進行群體行為的建模;再從時域、頻域、文本、路徑等維度分析,找出與大家不同的行為。

頻域個群對比-某游戲平臺

在某游戲公司的實際案例中,攻擊者使用偽造User Agent不斷更換User ID進行撞庫,并破解簽名算法。從流量角度分析日志,其訪問行為是合法請求,且訪問頻率不高。但當我們通過傅立葉變換轉(zhuǎn)變成頻率行為,我們可以看到其訪問行為具有周期性,通過頻域個群對比,最終確認是撞庫攻擊。

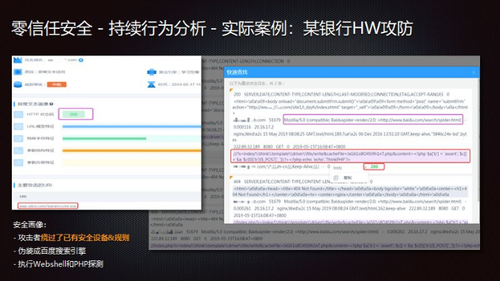

文本個群對比-某銀行HW

在某銀行HW攻防案例中,用戶請求其實是PHP的探測,通過模擬百度搜索請求,繞過安全設(shè)備掃描。但是因為字符串中,標點符號之間的比例、單引號雙引號之前的依賴關(guān)系、參數(shù)的構(gòu)成,與正常的用戶請求之間存在明顯區(qū)別,通過文本個群對比,最終被ATD系統(tǒng)捕捉。

動態(tài)控制-零信任安全的核心

動態(tài)控制

控制是根據(jù)身份對應(yīng)的權(quán)限,約束身份的行為。動態(tài)控制則是通過不斷地行為分析,修正Token的身份,調(diào)整對應(yīng)權(quán)限。

權(quán)限粒度

動態(tài)控制還需要對數(shù)字資產(chǎn)劃分權(quán)限粒度,通過建立動作分級和資產(chǎn)粒度的二維象限,對身份授權(quán)。

動作上,可感、可達、讀、增、改、刪,每一個動作所要求的權(quán)限是逐級上升;而資產(chǎn)粒度上,服務(wù)、庫、表、行、列,每一個訪問資產(chǎn)的精細度也逐級遞增。而動作分級與資產(chǎn)粒度的象限交點,即為對特定用戶身份的授權(quán)。

零信任&信用體系

總之,企業(yè)搭建一個外部用戶與內(nèi)部用戶的信用體系,應(yīng)是組織結(jié)構(gòu)、業(yè)務(wù)邏輯、風控系統(tǒng)、威脅情報、行為分析等所有能參考的數(shù)據(jù)集合。在這樣的體系中,能給每個身份信用定級,并能不斷地更新信用、調(diào)整身份。體系的搭建需要融入企業(yè)整個生命周期。這樣的實時動態(tài)的信用體系,就是零信任安全體系。

零信任不是表示不相信任何人,而是要從行為中重塑對每一個人的信任!

(審核編輯: 智匯張瑜)

分享